最近瘋狂爆發后綴是.520表白勒索病毒(520病毒)

[重要通告]如您遇疑難雜癥,本站支持知識付費業務,掃右邊二維碼加博主微信,可節省您寶貴時間哦!

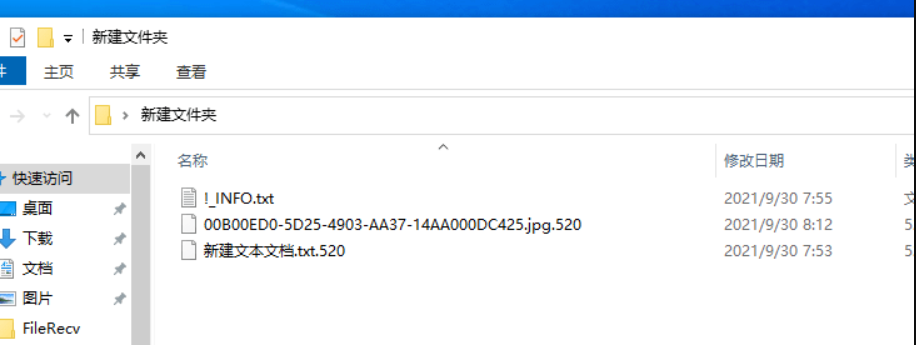

最近也不是啥好的節日哇,也不是520不是,最近好多人來找,來問服務器中毒,文件全部加密,后綴是.520,咋解決,具體的請看下圖;

什么是.520勒索病毒?

.520病毒是一種基于file勒索病毒代碼的加密病毒。在主動攻擊活動中已經發現了這種威脅。有幾種分發技術可用于在目標操作系統上傳送惡意文件,例如遠程桌面爆破,垃圾郵件,損壞的軟件安裝程序,洪流文件,偽造的軟件更新通知和被黑的網站。

.520勒索病毒以一種或另一種方式進入計算機后,它將更改Windows注冊表,刪除卷影副本,打開/寫入/復制系統文件,產生在后臺運行的factura.exe進程,加載各種模塊等。

加密數據后,file勒索病毒還與Command&Control 服務器聯系,為每個受害者發送一個RSA私鑰(解密文件時需要使用它)。最終,該惡意軟件會加密圖片,文檔,數據庫,視頻和其他文件,僅保留系統數據,還有其他一些例外。

一旦在目標系統上執行了.520勒索病毒的程序,就會觸發攻擊的第一階段。一旦520文件病毒進行了初步的惡意修改,它便可以激活內置的密碼模塊,從而通過該模塊設置數據加密過程的開始。在攻擊的此階段,.520病毒會掃描所有系統驅動器以尋找目標文件.

分析研究該病毒加密特征,發現其跟8,9月份開始傳播的.file勒索病毒的加密方式非常相似,應該是出自同一個勒索病毒家族。

感染.520后綴勒索病毒建議立馬做以下幾件事情:

1.將感染病毒的斷開互聯網連接;

2.拔下所有存儲設備;

3.注銷云存儲帳戶;

4.關閉所有共享文件夾;

5.尋求專業數據恢復公司的幫助,千萬不要擅自進行文件后綴修改,這將二次破壞文件內容,可能導致后期數據無法恢復。

.520勒索病毒是如何傳播感染的?

經過分析多家公司中毒后的機器環境判斷,勒索病毒基本上是通過以下幾種方式入侵,請大家可逐一了解并檢查以下防范入侵方式,畢竟事前預防比事后恢復容易的多。

1、遠程桌面口令爆破

2、關閉遠程桌面,或者修改默認用戶administrator

3、共享設置

4、檢查是否只有共享出去的文件被加密。

5、激活/破解? ? ?檢查中招之前是否有下載未知激活工具或者破解軟件。

6、第三方賬戶? ?檢查是否有軟件廠商提供固定密碼的賬戶或安裝該軟件會新增賬戶。包括遠程桌面、數據庫等涉及到口令的軟件。

中了.520后綴勒索病毒文件怎么恢復?

此后綴文件的修復成功率大概在95%~100%之間。

1.如果文件不急需,可以先備份等黑客被抓或良心發現,自行發布解密工具,但是希望很渺茫。

2.如果文件急需,可以找數據恢復公司發送樣本給出數據恢復方案。(做好大幾萬或者幾十萬的恢復數據金額心理準備)

3、直接屈服轉賬;

預防勒索病毒-日常防護建議:

預防遠比救援重要,所以為了避免出現此類事件,強烈建議大家日常做好以下防護措施:

1.多臺機器,不要使用相同的賬號和口令,以免出現“一臺淪陷,全網癱瘓”的慘狀;

2.登錄口令要有足夠的長度和復雜性,并定期更換登錄口令;

3.嚴格控制共享文件夾權限,在需要共享數據的部分,盡可能的多采取云協作的方式。

4.及時修補系統漏洞,同時不要忽略各種常用服務的安全補丁。

5.關閉非必要的服務和端口如135、139、445、3389等高危端口。

6.備份備份備份!!!重要資料一定要定期隔離備份。進行RAID備份、多機異地備份、混合云備份,對于涉及到機密或重要的文件建議選擇多種方式來備份;

7.提高安全意識,不隨意點擊陌生鏈接、來源不明的郵件附件、陌生人通過即時通訊軟件發送的文件,在點擊或運行前進行安全掃描,盡量從安全可信的渠道下載和安裝軟件;

8.安裝專業的安全防護軟件并確保安全監控正常開啟并運行,及時對安全軟件進行更新。

其實說白了,這樣的病毒現在還真的不好解,也開了相對的加密源碼,還挺麻煩,老化重新談,那就是備份,備份,備份;

現在很多人在服務器安裝各種東西,一直也不咋備份,就感覺反正也沒事兒,無所謂,就算是碰到病毒,也不見得能在我身上,都存在僥幸心理,建議一定要備份,不然一次出現,所有都付之東流;

問題未解決?付費解決問題加Q或微信 2589053300 (即Q號又微信號)右上方掃一掃可加博主微信

所寫所說,是心之所感,思之所悟,行之所得;文當無敷衍,落筆求簡潔。 以所舍,求所獲;有所依,方所成!

支付寶贊助

支付寶贊助 微信贊助

微信贊助